La memoria histórica es el puente entre el pasado y el futuro. Y los registros que ha dejado la cultura hacker con sus millones de eventos encadenados son en parte, responsable de los que vivimos y disfrutamos hoy, si viajáramos desde el inicio para revisar uno a uno los hito y hazañas, descubriríamos que cada... Leer más →

Radiografía del ataque a un WordPress.

Casi al finalizar el 2023 me solicitaron ayuda para "salvar", un CMS infectado, los síntomas eran: Apariciones de páginas con caracteres en japones. Activación de ventanas emergentes de forma aleatoria. Publicidad no deseada. Redirección a otros sitios. Tráfico desconocido desde el cliente a internet, mientras se navegaba por el sitio. Triage El gestor de contenidos... Leer más →

Windows Proveerá (LOTL)

"Living off the land (LOTL)" o "Vivir de la tierra", es un término acuñada por Christopher Campbell (@obscuresec) y Matt Graeber (@mattifestation) en DerbyCon 3, en el año 2013 y es una técnica o estrategia que consiste en utilizar herramientas, scripts, comandos y funcionalidades disponibles de forman legitima o nativa, en los sistemas operativos y... Leer más →

DarkNet Market, historia, comercio & tecnología.

Cuando hablamos de múltiples transacciones comerciales, pero, donde los participantes intentan ocultar estas actividades del gobierno o autoridades reguladoras, probablemente nos referimos a un "Mercado Negro", su naturaleza clandestina o anónima se debe principalmente a que sus participantes intercambian bienes y servicios cuya producción y/o distribución es ilegal.

El Manifiesto CriptoAnarquista (1988)

"Un espectro recorre el mundo moderno, el espectro de la criptoanarquía. La tecnología informática está a punto de proporcionar a individuos y grupos la capacidad de comunicarse e interactuar entre sí de forma totalmente anónima. Dos personas podrán intercambiar mensajes, realizar negocios y negociar contratos electrónicos sin conocer nunca el verdadero nombre, o la identidad... Leer más →

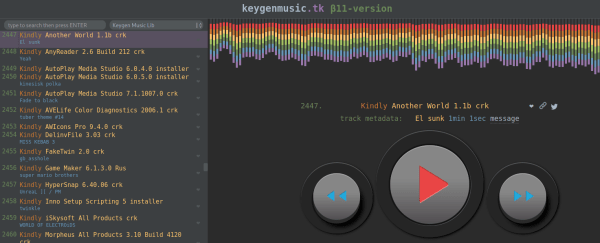

Al ritmo del KeyGen

A penas comienza a ver la luz la venta de software, también lo hace la piratería, de la mano de comunidades enfocada principalmente en "compartir" la misma versiones de software pero libre de pago. Estas prácticas se volvieron más populares a finales de los 70's, gracias al nacimiento de los BBS (Bulletin Board Systems). Luego... Leer más →

Cyber Molotov’s

Era el 2010 cuando varias compañías de Bollywood contratan a Aiplex Software, organización dedicada principalmente a servicios anti-piratería, el encargo requerido fue; lanzar ataques de tipo DDOS, contra sitios que no respondieron a su advertencia de cierre por infracción al derecho de autor. Cuando los ataques de Aiplex comenzaron afectar los sitios web de torrents,... Leer más →

Kali Linux Cloud!

Si trabajas en el mundo del hacking como investigador, forense, ethical hacker, pentester u otro es muy probable que en tu día a día uses algunas de las distribuciones de linux orientadas a seguridad como: Kali Linux, Parrot, BlackArch o BackBox, sólo por mencionar las más utilizadas. Algunos utilizamos otras distribuciones de linux y las... Leer más →

La Estafa del Beneficio Fijo – Mision Wakanda!

Cuantas veces a escuchado la frase "es demasiado bueno para ser verdad" o "no todo lo que brilla es oro", pero no es lo mismo saberlo que vivirlo, cuando el fajo de billetes golpea tus pies, ahí se superpone tú super yo, el yo jugador que dice que por fin la fortuna toco a tu... Leer más →

Q4 CTF 2020 / WaloCoin & Writeups

Ayer finalizó Q4 CTF 2020 pero hoy sigo con la emoción en el cuerpo, evento que recién cumple su segunda versión pero ya convertido en parada obligada del circuito nacional de CTF's, 34 horas ininterrumpidas de emociones, 46 equipos, más de 250 competidores exprimiendo, vía VPN, hasta la última gota de conocimiento y creatividad en... Leer más →

Red Social sobre blockchain

El 15 de Julio, se logró ejecutar con éxito el mayor ataque/estafa, que se recuerde, a Twitter. Según la empresa del "Blue Bird", fueron 130 cuentas, publicando contenido en 45 de ellas y accediendo a 36 bandejas de entradas. Adicionalmente el ataque provoco una denegación de servicio a las cuentas verificadas, ya que Twitter como... Leer más →

Apilando Proxies

Cada vez que interactuamos con un sitio web o algún servicio de internet nos identificamos con nuestra IP y no sólo el destino sabe quiénes somos, también todos en nuestro camino. Existen muchas razones para querer proteger nuestra IP, quizás anonimato o privacidad, pero la verdad no importa, por ahora, acordemos que es una buena... Leer más →

Cifrar archivo con OpenSSL

En muchas ocaciones necesitaremos enviar algún archivo por un medio inseguro, almacenar en un repositorio que no es nuestro, transportar en un dispositivo físico, que se puede extraviar o ser robado. Todas son instancias donde "alguien", no autorizado, pudiera tener acceso a el y a nuestra información. Existen varios métodos de cifrado, pero que pasa... Leer más →

Dead Drop

A principio de los 80', "Jack Barsky", depositaba mensajes cifrados en diferentes puntos de entrega, ubicados en parques de Nueva York, de vez en cuando retiraba latas con dinero o pasaportes falsos que usaba para viajar a Moscu, era un espía de la KGB llamado Albert Dittrich. Una pequeña marca, "accidental", en el buzón del... Leer más →

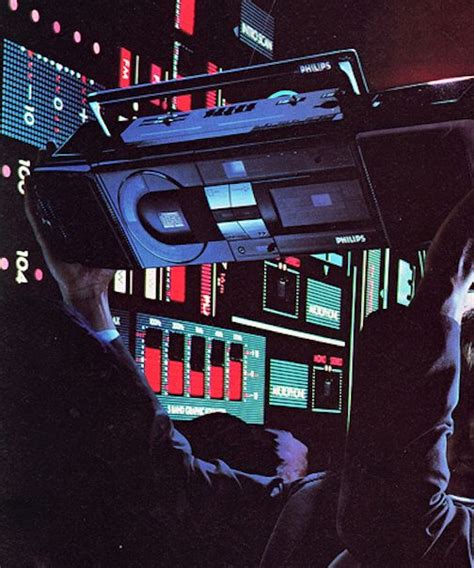

Synthwave

Synthwave, también llamado electro-wave34, outrun, retrowave y futuresynth5, es un género de música electrónica influenciado por bandas sonoras de películas, música y videojuegos de los 80's. El género se desarrollo a partir de varias comunidades de nicho en internet a mediados de la década del 2000, alcanzando su mayor popularidad a principios del 2010. Synthwave... Leer más →

The Cyphernomicon

El "Cyphernomicon" es un documento escrito por Timothy C. May en 1994 para la lista de correos electrónicos Cypherpunks, delineando algunas ideas sobre el criptoanarquismo y sus efectos. Constituye uno de los documentos fundacionales de esta filosofía, abogando por el dinero electrónico anónimo, la privacidad y otros temas más especulativos. El documento está escrito y... Leer más →

Manifiesto Cypherpunk (1993)

“La privacidad es necesaria para una sociedad abierta en la era electrónica. La privacidad no es confidencialidad. Un asunto privado es algo que uno no quiere que todo el mundo sepa, pero un asunto secreto es algo que alguien no quiere que nadie sepa. La privacidad es el poder de revelarse uno mismo al mundo... Leer más →

Rastreo con privacidad – Protocolo DP-3T

Original inglés: https://ncase.me/contact-tracing/ Protocolo DP-3T: https://github.com/DP-3T/documents/ "Aquellos que sacrifican libertad por seguridad no merecen tener ninguna de las dos." Benjamin Franklin.

Tor – Cuentas de Correos

Quizás no estes tan familiarizado con la red tor, si es tu caso, te invitamos a ver nuestra publicación "Tor - Capitulo I". Pero si estas comenzando en tor o si ya eres un usuario regular te podemos contar que así como en el internet superficial existen multiples proveedores de correos, dentro de la red... Leer más →

Tor – Capitulo I

I. ¿Qué es Tor? II. ¿Por qué necesitamos Tor? III. ¿Cómo funciona la red Tor? IV. Tipos de nodos V. Mantenerse Anónimo I.- ¿Qué es Tor? Al buscar el significado de la palabra TOR quizás encontremos más información de la que esperamos y nos podría llevar a confusión ya que en realidad cuando hablamos de... Leer más →

No tengo nada que esconder.

Es curioso hasta inconsecuente el reclamo popular cuando hablan o vociferan la frase: "Esto no puede ser, ¡El gobierno nos espía!", pero cual es la primera información que comienzan a utilizar para "Espiarte", la respuesta es simple, es la más sencilla de recopilar, pues claro, es aquella que nosotros mismos hemos subido voluntariamente a RRSS,... Leer más →